サポートされている機能

Okta/Splashtop Secure Workspace 統合は、現在、次の機能をサポートしています。

- SAMLの

- SP が開始する SSO

- オイデク

- SP が開始する SSO

- シム

- ユーザーの作成

- ユーザー属性の更新

- ユーザーの非アクティブ化

- グループプッシュ

リストされている機能の詳細については、Okta用語集をご覧ください 。

設定手順

OKTA SAMLセットアップ

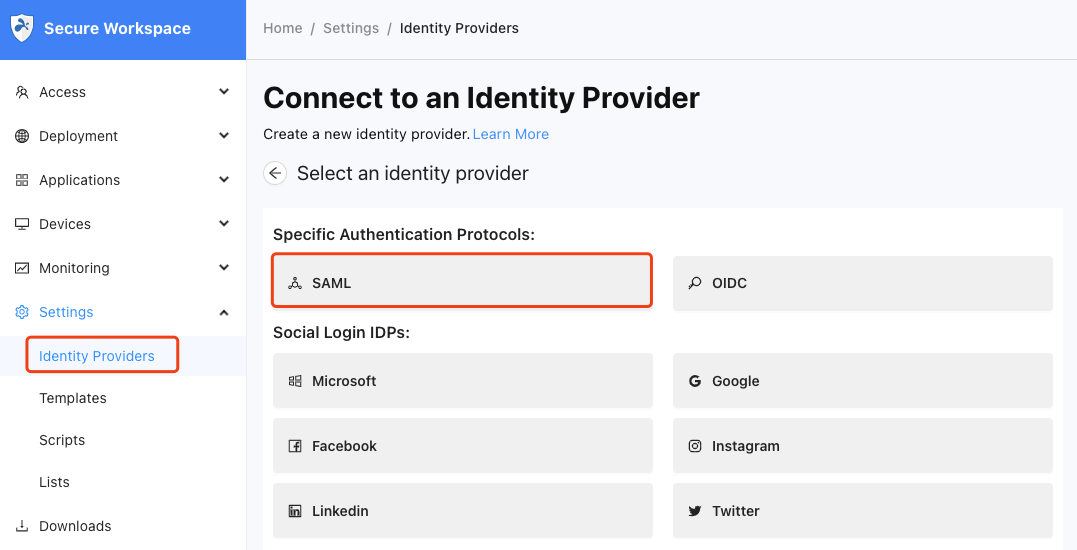

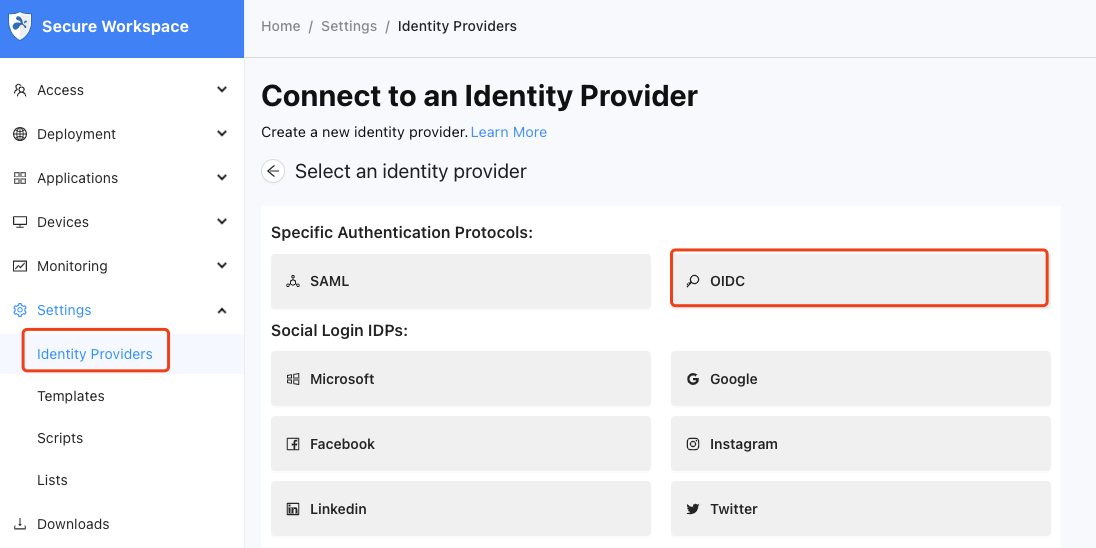

ステップ1:「IDプロバイダ」セクションへのアクセス

- 資格情報を使用して Splashtop Secure Workspace 管理者アカウントにログインします。

- [設定] タブに移動します。

- [ID プロバイダー] セクションをクリックします。

ステップ 2: 新しい SAML IDP の追加

- 「ID プロバイダー」セクションで、「 新規追加 」ボタンをクリックします。

- 使用可能なオプションから [SAML ] を選択します。

ステップ 3: SAML IDP の設定

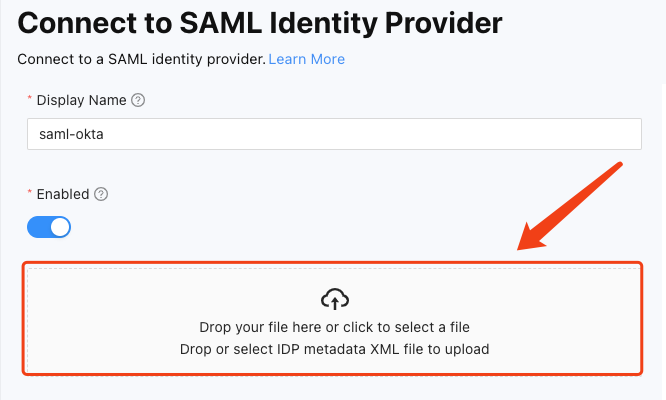

- SAML IDP の表示名 を入力します。

- [ 有効 ] オプションを設定して、SAML IDP を有効にします。

- 次の手順では、ページの右上隅にある リダイレクトURL と エンティティID を利用します。

- 新しいタブを開いて OKTA 管理 ポータルにログインし、 アプリケーション を開く → アプリカタログを参照 → Splashtop Secure Workspace を検索 → Splashtop Secure Workspace を選択 → 統合を追加

- アプリケーションラベルを追加したら、次のページに移動し、SAML 2.0を選択し、前の手順で取得したリダイレクトURLとエンティティIDを入力し、アプリケーションユーザー名の形式を電子メールに変更して、[完了]ボタンをクリックします。

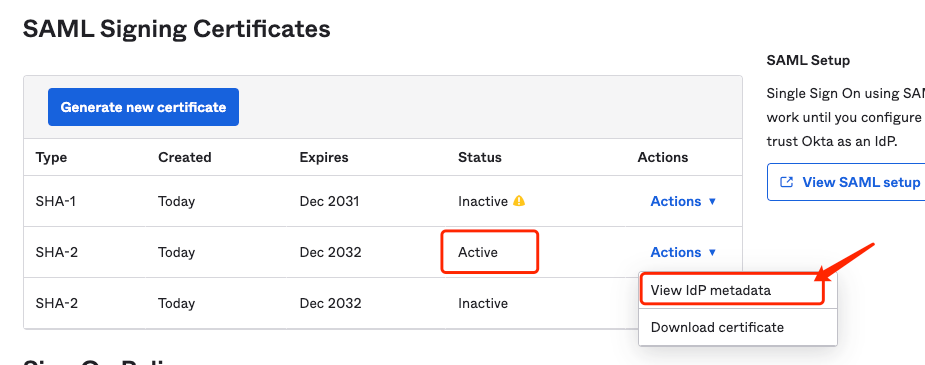

- アプリケーションが作成されたら、[Sign On] タブ→ [SAML Signing Certificates] に移動し、[Active cert] → [View IdP metadata] → を選択します

-

新しいタブで開き、名前を付けて保存しますmetadata.xml

-

「割り当て」に移動して→Splashtop Secure Workspace にアクセスするために割り当てるユーザー/グループを割り当てます。

-

Splashtop Secure Workspace IDP 設定ページに戻り、保存したばかりの IDP メタデータ XML ファイルをドラッグアンドドロップします。このアクションにより、[シングルサインオン URL] フィールドと [署名証明書] フィールドが自動的に入力されます。「保存」をクリックします。

-

Splashtop Secure Workspace からログアウトすると、SAML ログインボタンが表示されるので、割り当てられた OKTA ユーザーを使用してログインします

ステップ4:OKTA SAML-SCIMのセットアップ

-

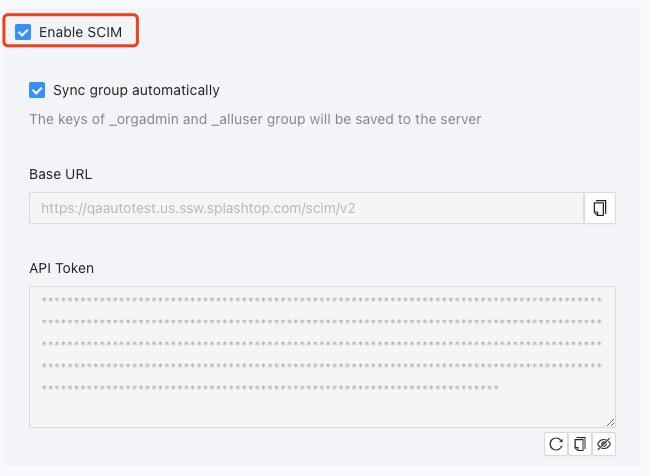

SCIM Splashtop Secure Workspace IDP 設定ページを有効にする

- 作成した IDP を Splashtop Secure Workspace →設定→ ID プロバイダーで作成または編集し、SCIM をチェックしてこの機能を有効にします ( グループを自動的に同期 して、グループ機能の同期グループを Splashtop Secure Workspace に自動的にプッシュできるようにします)。

- これをチェックすると、次の手順で使用する基本URLとAPIトークンが表示されます。

- [保存] をクリックして、変更を実装します。

-

OKTAアプリ設定SCIMで

- 作成したOktaアプリで、 API統合のプロビジョニング→構成

- [API 統合を有効にする] をオンにします

- 前の手順で取得したURLとトークンを入力します。

- 次に、API 資格情報をテストし→保存します

- テストが成功した後に保存

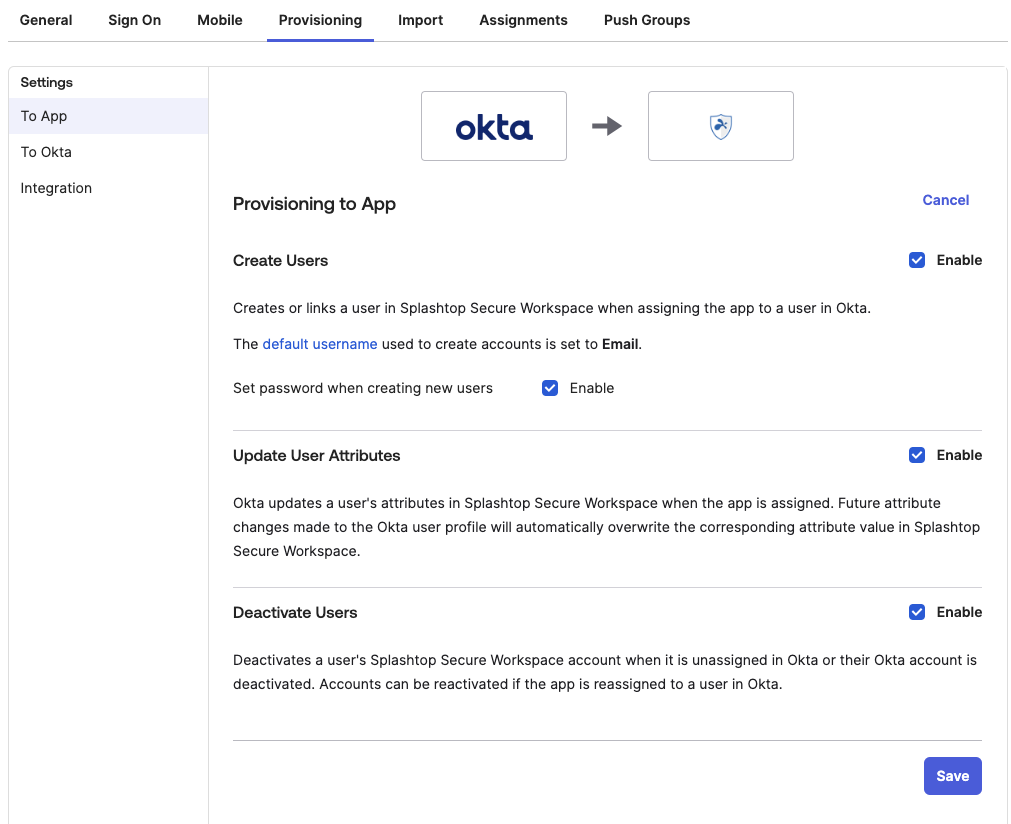

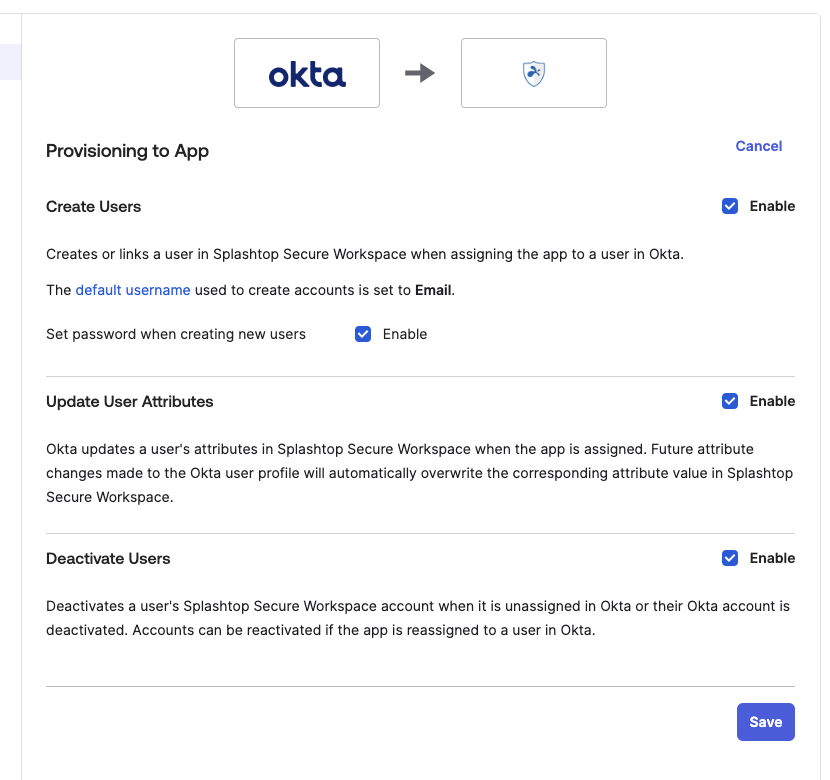

- 「プロビジョニング」ページに移動します→「アプリへ」

- ユーザーの作成、ユーザー属性の更新、ユーザーの非アクティブ化、保存を有効にします。

-

割り当て

- 作成したアプリをOKTAで開き、Assignmentsを選択します。

- このアプリにユーザーを個別に割り当てるか、グループ全体を選択して内部ユーザーをこのアプリに割り当てるか、左上隅の[割り当て]ボタンをクリックして、[グループに割り当てる]を選択してグループごとに割り当てることができます

-

プッシュグループ

- 「 プッシュグループ 」タブで、「 プッシュグループ 」をクリックして、Splashtop Secure Workspace にプッシュするグループを選択します

- 「Push Status」が 「Active」になったら、プッシュ・グループは完了です。

OKTA OIDCのセットアップ

ステップ1:「IDプロバイダ」セクションへのアクセス

- 資格情報を使用して Splashtop Secure Workspace 管理者アカウントにログインします。

- [設定] タブに移動します。

- [ID プロバイダー] セクションをクリックします。

ステップ 2: 新しい OIDC IDP を追加する

- 「ID プロバイダー」セクションで、「 新規追加 」ボタンをクリックします。

- 使用可能なオプションから OIDC を選択します。

ステップ 3: OIDC IDP の設定

- OIDC IDP の表示名 を入力します。

- [ 有効 ] オプションを設定して、OIDC IDP を有効にします。

- 次の手順では、ページの右上隅にある リダイレクトURL を利用します。

- 新しいタブを開いてOKTA管理ポータルにログインし、アプリケーションを開く→アプリカタログを参照→Splashtop Secure Workspaceを検索します→Splashtop Secure Workspaceを選択します→統合を追加します

- アプリケーションラベルを追加したら、次のページに移動し、[OpenID Connect]を選択し、前の手順で取得したリダイレクトURL(OIDC)を入力し、[アプリケーションユーザー名の形式]を[電子メール]に変更して、[完了]ボタンをクリックします。

- アプリケーションが作成されたら、「 サインオン 」タブに移動し、「 クライアント ID 」と 「クライアントシークレット 」をコピーして、Splashtop Secure Workspace Identity Providers 設定ページに入力します。

- 「割り当て」に移動して→Splashtop Secure Workspace にアクセスするために割り当てるユーザー/グループを割り当てます。

- 認証URLとトークンURLについては、https://${your_okta_domain}/.well-known/openid-configurationから取得する必要があります。

- 検索対象:

authorization_endpointとtoken_endpoint - 例えば。https://dev-98112303-admin.okta.com/.well-known/openid-configuration

- authorization_endpoint → 認証URL:

https://dev-98112303.okta.com/oauth2/v1/authorize - token_endpoint →トークンURL:

https://dev-98112303.okta.com/oauth2/v1/token

- authorization_endpoint → 認証URL:

- 検索対象:

- これで OIDC の設定が完了し、Splashtop Secure Workspace からログアウトすると、OIDC ログインボタンが表示され、割り当てられた OKTA ユーザーを使用してログインします

ステップ4:OKTA OIDC-SCIMのセットアップ

-

SCIM Splashtop Secure Workspace IDP 設定ページを有効にする

- 作成した IDP を Splashtop Secure Workspace →設定→ ID プロバイダーで作成または編集し、SCIM をチェックしてこの機能を有効にします ( グループを自動的に同期 して、グループ機能の同期グループを Splashtop Secure Workspace に自動的にプッシュできるようにします)。

- これをチェックすると、次の手順で使用する基本URLとAPIトークンが表示されます。

- [保存] をクリックして、変更を実装します。

-

OKTAアプリ設定SCIMで

- 作成したOktaアプリで、 API統合のプロビジョニング→構成

- [API 統合を有効にする] をオンにします

- 前の手順で取得したURLとトークンを入力します。

- 次に、API 資格情報をテストし→保存します

-

次に、プロビジョニングページに移動し、[編集]をクリックして、[ユーザーの作成]、[ユーザー属性の更新]、[ユーザーの非アクティブ化]、[Save]の各機能を有効にします

-

割り当て

- 作成したアプリをOKTAで開き、Assignmentsを選択します。

- このアプリにユーザーを個別に割り当てるか、グループ全体を選択して内部ユーザーをこのアプリに割り当てるか、左上隅の[割り当て]ボタンをクリックして、[グループに割り当てる]を選択してグループごとに割り当てることができます

-

プッシュグループ

- 「プッシュグループ」タブで、「プッシュグループ」をクリックして Splashtop Secure Workspace にプッシュするグループを選択し、「保存」をクリックします

- 「Push Status」が 「Active」になったら、プッシュ・グループは完了です。